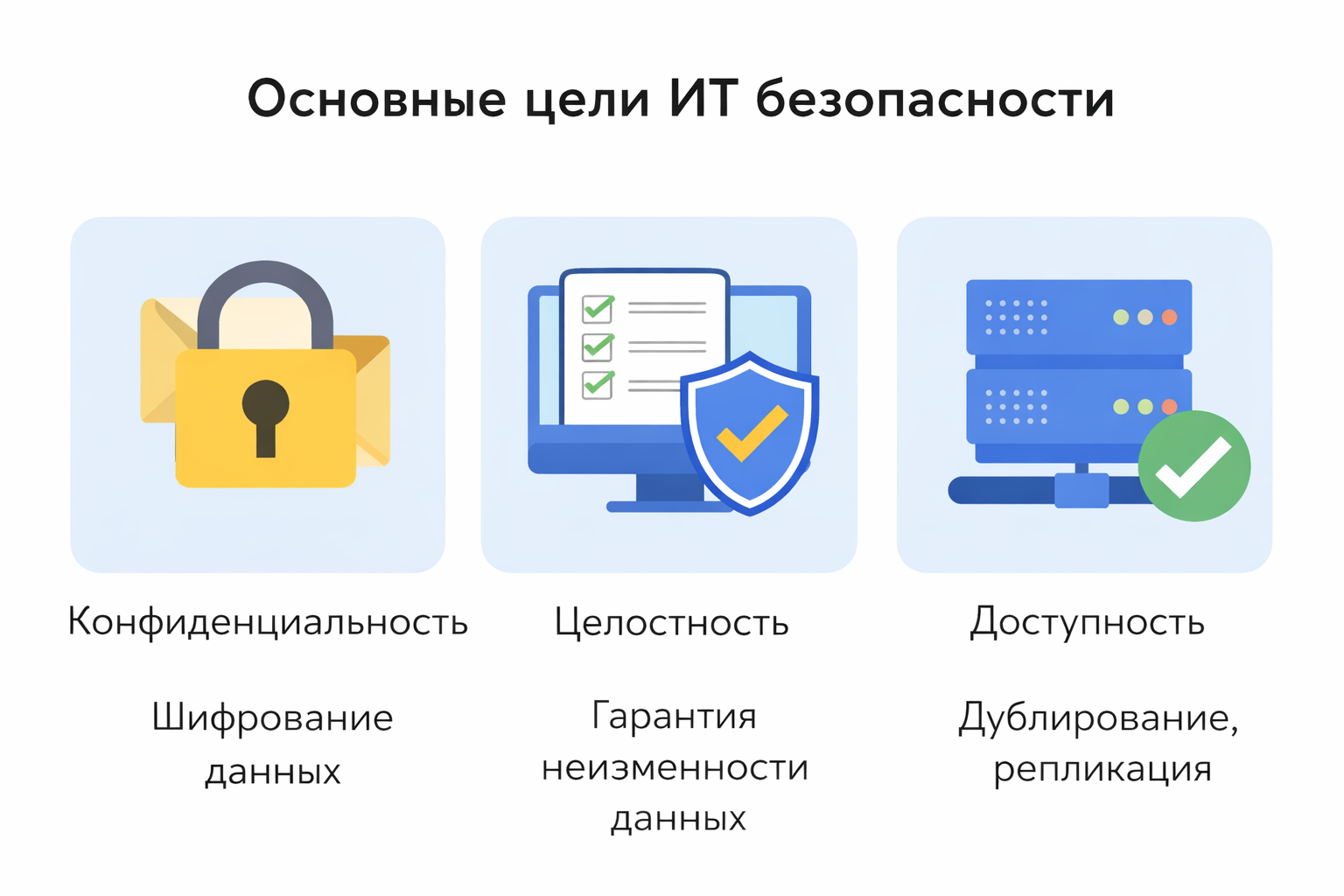

У ИТ безопастности существуют 3 основные цели, так называемая CIA-триада.

CIA — это аббревиатура от английских терминов Confidentiality, Integrity и Availability.

В триаду входит

- Конфиденциальность — защита данных от несанкционированного доступа

- Целостность — защита данных от изменений и манипуляций

- Доступность — обеспечение доступности инфраструктуры и данных

Этот список можно дополнить ещё и 4 целью.

- Аутентичность — подтверждение идентификации

Какие механизмы стоят за этими целями

- Конфиденциальность — Шифрование (AES, TLS)

- Целостность — Хеширование (SHA-256)

- Доступность — Дублирование, репликация

- Аутентичность — Цифровая подпись

Конфиденциальность достигается с помощью шифрования.

В криптографии используют 2 вида шифрования.

Симметрическое шифрование

При симметрическом шифровании используют алгоритмa AES с длиной ключа 256 бит

Что из себя представляет симметрическое шифрование.

Это когда для зашифровки и расшифровки используют один и тот же случайно сгенерированный криптографический ключ. К примеру, используют алгоритм AES-256.

Пример

Анна зашифровала сообщение с помощью симметрического ключа. Этот ключ она передала Бобу. С помощью симметрического ключа от Анны Боб смог расшифровать сообщение и прочитать его.

Преимущество

- скорость

Недостаток

- передача симметрического ключа ненадёжна

Асимметрическое шифрование

Асимметрическое шифрование достигается с помощью асимметричного криптографического алгоритма RSA.

При асимметрическом шифровании используется одна пара ключей: открытый и закрытый ключ.

Открытый ключ может свободно распространяться, в то время как закрытый ключ всегда остаётся у владельца и должен храниться в секрете.

Пример

У Анны есть пара ключей

- открытый ключ

- закрытый ключ

У Боба тоже есть пара ключей

- открытый ключ

- закрытый ключ

Анна зашифровывает свое сообщение с помощью открытого ключа Боба. Боб получает зашифрованное сообщение от Анны и расшифровывает его своим закрытым ключом. Теперь, если Боб хочет послать Анне сообщение, он зашифровывает это сообщенеие открытым ключём Анны, а Анна, при получении сообщения расшифровывает его с помощью своего закрытого ключа.

На практике открытые ключи защищены с помощью цифровых сертификатов, которые выдаются доверяемым центрам сертификации.

Преимущество

- отпадает необходимость передачи ключа

Недостаток

- Асимметрическое шифрование заниимает гораздо больше времени, чем симметрическое ширфование.

Заметка на полях

Данные шифруются AES, ключ передаётся с помощью RSA.

Проблема 1: Аутентичность.

Получатель не может быть уверен, кто послал ему сообщение. Злоумышленники, к примеру, могут отправить ему поддельное сообщение. Как получатель удостоверится, что письмо пришло от доверенного лица?

Из теории выше мы знаем, что аутентичность, то есть идентификацию отправителя можно проверить с помощью цифровой подписи. Цифровая подпись создаётся на основе сообщения. С помощью цифровой подписи отправителя мы можем проверить, действительно ли он отправил сообщение и было ли оно целостным.

Проблема 2: Целостность

Как получателю быть уверенным, что сообщение, которое он получил, является целостным, то есть его содержимое не было изменено при передаче.

Предположим, злоумышленник перехватил зашифрованное сообщение и изменил его (например, подменил часть данных). Даже если сообщение остаётся зашифрованным, получатель должен иметь возможность проверить, было ли оно изменено в пути. Для обеспечения целостности используется хеширование. Отправитель вычисляет хеш-значение сообщения, которое однозначно зависит от его содержимого. Любое, даже минимальное изменение сообщения приводит к изменению хеша. Чтобы защитить хеш-значение от подмены и подтвердить отправителя, используется цифровая подпись. Хеш подписывается закрытым ключом отправителя и передаётся вместе с сообщением. Получатель может проверить подпись с помощью открытого ключа отправителя и убедиться, что сообщение не было изменено.